Cómo descifrar hashes

Cómo descifrar hashes Introducción Hashes.com es una plataforma sólida ampliamente utilizada en pruebas de penetración. Al ofrecer un conjunto de herramientas, que incluyen identificadores de hash, verificador de hash y codificador y decodificador base64, es particularmente hábil para descifrar tipos de hash populares como MD5 y SHA-1. En este artículo, profundizaremos en el proceso práctico de descifrar hashes utilizando […]

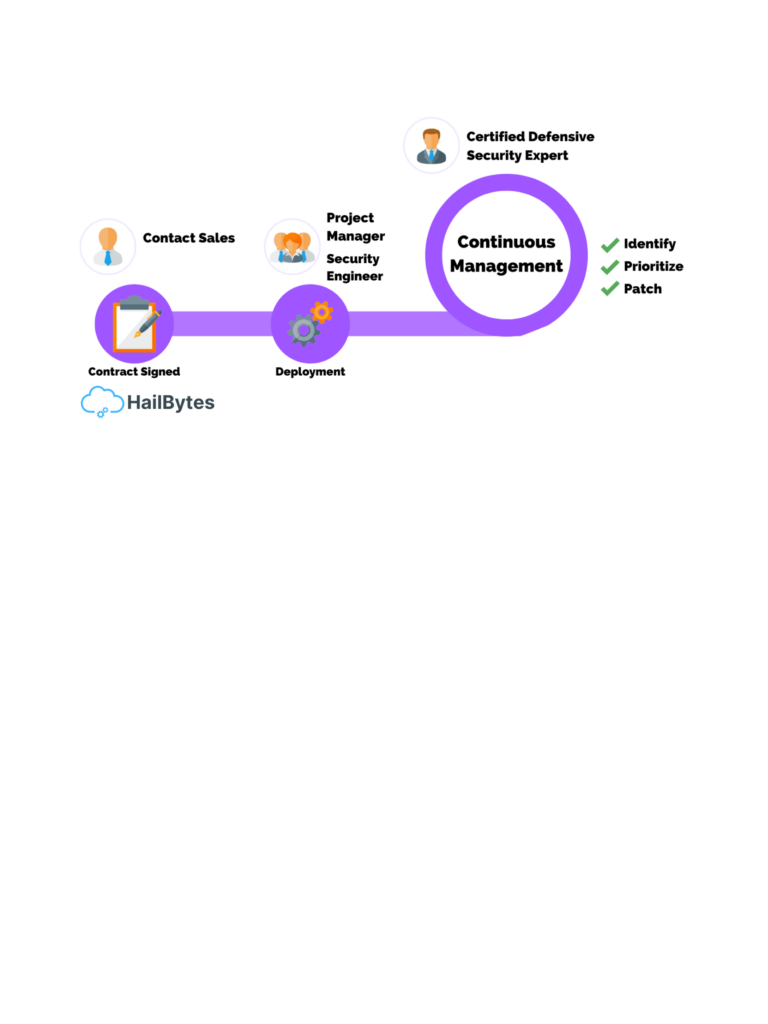

Gestión de vulnerabilidades como servicio: la forma inteligente de proteger su organización

Gestión de vulnerabilidades como servicio: la forma inteligente de proteger su organización ¿Qué es la gestión de vulnerabilidades? Con toda la codificación y el software que usan las empresas, siempre hay vulnerabilidades de seguridad. Puede haber código en riesgo y una necesidad de proteger las aplicaciones. Es por eso que necesitamos tener una gestión de vulnerabilidades. Pero, ya tenemos mucho en […]

Gestión de vulnerabilidades como servicio: la clave para el cumplimiento

Gestión de vulnerabilidades como servicio: la clave del cumplimiento ¿Qué es la gestión de vulnerabilidades? Con toda la codificación y el software que usan las empresas, siempre hay vulnerabilidades de seguridad. Puede haber código en riesgo y una necesidad de proteger las aplicaciones. Es por eso que necesitamos tener una gestión de vulnerabilidades. Pero, ya tenemos mucho en nuestro plato para […]

Cómo la gestión de vulnerabilidades como servicio puede ayudarlo a ahorrar tiempo y dinero

Cómo la gestión de vulnerabilidades como servicio puede ayudarle a ahorrar tiempo y dinero ¿Qué es la gestión de vulnerabilidades? Con toda la codificación y el software que usan las empresas, siempre hay vulnerabilidades de seguridad. Puede haber código en riesgo y una necesidad de proteger las aplicaciones. Es por eso que necesitamos tener una gestión de vulnerabilidades. Pero, ya tenemos tanto […]

5 beneficios de la gestión de vulnerabilidades como servicio

5 Beneficios de la gestión de vulnerabilidades como servicio ¿Qué es la gestión de vulnerabilidades? Con toda la codificación y el software que usan las empresas, siempre hay vulnerabilidades de seguridad. Puede haber código en riesgo y una necesidad de proteger las aplicaciones. Es por eso que necesitamos tener una gestión de vulnerabilidades. Pero, ya tenemos mucho en nuestro plato de qué preocuparnos […]

Qué considerar al elegir un proveedor de servicios de seguridad de terceros

Qué considerar al elegir un proveedor de servicios de seguridad de terceros Introducción En el panorama actual de ciberseguridad complejo y en constante evolución, muchas empresas recurren a proveedores de servicios de seguridad de terceros para mejorar su postura de seguridad. Estos proveedores ofrecen experiencia especializada, tecnologías avanzadas y monitoreo las XNUMX horas para proteger a las empresas de las ciberamenazas. Sin embargo, elegir el proveedor de servicios de seguridad de terceros adecuado […]