Definición de Spear Phishing | ¿Qué es el phishing selectivo?

Índice del contenido

¿En qué se diferencia el Spear Phishing del Phishing?

¿Cómo funciona un ataque Spear Phishing?

Todos deben estar atentos a los ataques de spear phishing. Algunas categorías de personas son más propensas a ser atacado que otros. Las personas que tienen trabajos de alto nivel en industrias como la salud, las finanzas, la educación o el gobierno tienen un mayor riesgo. Un ataque exitoso de spear phishing en cualquiera de estas industrias podría conducir a:

- Una filtración de datos

- Grandes pagos de rescate

- Amenazas a la seguridad nacional

- Pérdida de reputación

- Repercusiones legales

No puede evitar recibir correos electrónicos de phishing. Incluso si usa un filtro de correo electrónico, se producirán algunos ataques de spearphishing.

La mejor manera de manejar esto es capacitar a los empleados sobre cómo detectar correos electrónicos falsificados.

¿Cómo se pueden prevenir los ataques de Spear Phishing?

- Evita publicar demasiada información sobre ti en las redes sociales. Esta es una de las primeras paradas de un ciberdelincuente para buscar información sobre usted.

- Asegúrese de que el servicio de alojamiento que utiliza tenga seguridad de correo electrónico y protección antispam. Esto sirve como la primera línea de defensa contra un ciberdelincuente.

- No haga clic en enlaces o archivos adjuntos hasta que esté seguro de la fuente del correo electrónico.

- Tenga cuidado con los correos electrónicos no solicitados o con solicitudes urgentes. Intente verificar dicha solicitud a través de otro medio de comunicación. Déle a la persona sospechosa una llamada telefónica, un mensaje de texto o una conversación cara a cara.

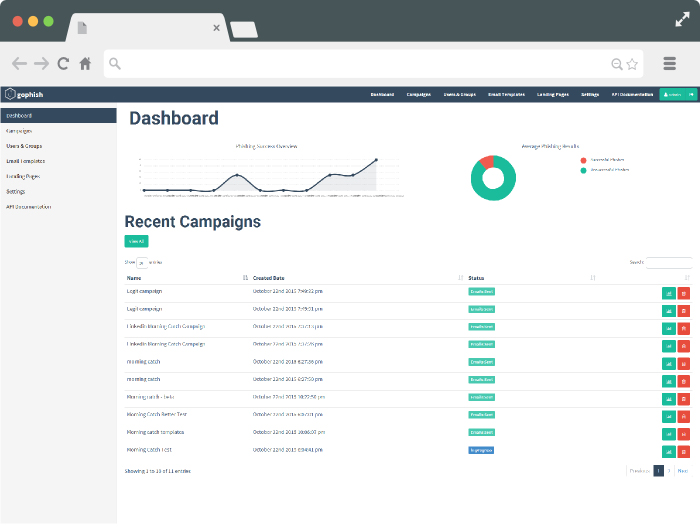

Una simulación de spear-phishing es una excelente herramienta para que los empleados se pongan al día con las tácticas de spear-phishing de los ciberdelincuentes. Es una serie de ejercicios interactivos diseñados para enseñar a sus usuarios cómo identificar correos electrónicos de spear-phishing para evitarlos o denunciarlos. Los empleados que están expuestos a simulaciones de spear-phishing tienen muchas más posibilidades de detectar un ataque de spear-phishing y reaccionar adecuadamente.

¿Cómo funciona una simulación de spear phishing?

- Informe a los empleados que recibirán un correo electrónico de phishing "falso".

- Envíeles un artículo que describa cómo detectar correos electrónicos de phishing de antemano para asegurarse de que estén informados antes de que se analicen.

- Envíe el correo electrónico de phishing "falso" en un momento aleatorio durante el mes en que anuncia la capacitación sobre phishing.

- Mida las estadísticas de cuántos empleados cayeron en el intento de phishing frente a la cantidad que no lo hizo o quién informó el intento de phishing.

- Continúe con la capacitación enviando consejos sobre concienciación sobre phishing y realizando pruebas a sus compañeros de trabajo una vez al mes.

>>>Puede obtener más información sobre cómo encontrar el simulador de phishing adecuado AQUÍ.<<

¿Por qué querría simular un ataque de phishing?

Si su organización se ve afectada por ataques de spearphishing, las estadísticas sobre los ataques exitosos lo dejarán aleccionado.

La tasa de éxito promedio de un ataque de spearphishing es una tasa de clics del 50% para correos electrónicos de phishing.

Este es el tipo de responsabilidad que su empresa no quiere.

Cuando crea conciencia sobre el phishing en su lugar de trabajo, no solo está protegiendo a los empleados oa la empresa del fraude con tarjetas de crédito o el robo de identidad.

Una simulación de phishing puede ayudarlo a prevenir violaciones de datos que le cuestan a su empresa millones en juicios y millones en confianza de los clientes.

Si desea iniciar una prueba gratuita de GoPhish Phishing Framework certificado por Hailbytes, Puedes contactarnos aquí para más información o comience su prueba gratuita en AWS hoy.