La guía definitiva para comprender el phishing en 2023

Entonces que es suplantación de identidad?

El phishing es una forma de ingeniería social que engaña a las personas para que revelen sus contraseñas o información valiosa. información. Los ataques de phishing pueden ser en forma de correos electrónicos, mensajes de texto y llamadas telefónicas.

Por lo general, estos ataques se hacen pasar por servicios y empresas populares que las personas reconocen fácilmente.

Cuando los usuarios hacen clic en un enlace de phishing en el cuerpo de un correo electrónico, se les envía a una versión similar de un sitio en el que confían. Se les piden sus credenciales de inicio de sesión en este punto de la estafa de phishing. Una vez que ingresan su información en el sitio web falso, el atacante tiene lo que necesita para acceder a su cuenta real.

Los ataques de phishing pueden resultar en el robo de información personal, información financiera o información de salud. Una vez que el atacante obtiene acceso a una cuenta, vende el acceso a la cuenta o usa esa información para piratear otras cuentas de la víctima.

Una vez que se vende la cuenta, alguien que sabe cómo sacar provecho de la cuenta comprará las credenciales de la cuenta de la web oscura y capitalizará los datos robados.

Aquí hay una visualización para ayudarlo a comprender los pasos en un ataque de phishing:

Los ataques de phishing vienen en diferentes formas. El phishing puede funcionar a partir de una llamada telefónica, un mensaje de texto, un correo electrónico o un mensaje en las redes sociales.

Los correos electrónicos de phishing genéricos son el tipo más común de ataque de phishing. Ataques como estos son comunes porque requieren la menor cantidad de esfuerzo.

Los piratas informáticos toman una lista de direcciones de correo electrónico asociadas con Paypal o cuentas de redes sociales y envían un envío masivo de correos electrónicos a las posibles víctimas.

Cuando la víctima hace clic en el enlace del correo electrónico, a menudo lo lleva a una versión falsa de un sitio web popular y le pide que inicie sesión con la información de su cuenta. Tan pronto como envían la información de su cuenta, el hacker tiene lo que necesita para acceder a su cuenta.

En cierto sentido, este tipo de phishing es como arrojar una red a un banco de peces; mientras que otras formas de phishing son esfuerzos más específicos.

Spear phishing es cuando un atacante apunta a un individuo específico en lugar de enviar un correo electrónico genérico a un grupo de personas.

Los ataques de spear phishing intentan dirigirse específicamente al objetivo y disfrazarse como una persona que la víctima puede conocer.

Estos ataques son más fáciles para un estafador si tiene información de identificación personal en Internet. El atacante puede investigarlo a usted y a su red para elaborar un mensaje que sea relevante y convincente.

Debido a la gran cantidad de personalización, los ataques de phishing selectivo son mucho más difíciles de identificar en comparación con los ataques de phishing regulares.

También son menos comunes, porque los delincuentes tardan más en llevarlos a cabo con éxito.

Pregunta: ¿Cuál es la tasa de éxito de un correo electrónico de spearphishing?

Respuesta: Los correos electrónicos de phishing tienen una tasa de apertura de correo electrónico promedio de 70% y 50% de los destinatarios hacen clic en un enlace del correo electrónico.

En comparación con los ataques de spear phishing, los ataques balleneros son drásticamente más específicos.

Los ataques balleneros persiguen a personas de una organización, como el director ejecutivo o el director financiero de una empresa.

Uno de los objetivos más comunes de los ataques balleneros es manipular a la víctima para que transfiera grandes sumas de dinero al atacante.

Similar al phishing regular en el sentido de que el ataque es en forma de correo electrónico, la caza de ballenas puede usar logotipos de empresas y direcciones similares para disfrazarse.

En algunos casos, el atacante se hará pasar por el CEO y usar esa personalidad para convencer a otro empleado de que revele datos financieros o transfiera dinero a la cuenta de los atacantes.

Dado que es menos probable que los empleados rechacen una solicitud de alguien superior, estos ataques son mucho más tortuosos.

Los atacantes a menudo pasan más tiempo elaborando un ataque ballenero porque tienden a dar mejores resultados.

El nombre “caza de ballenas” se refiere al hecho de que los objetivos tienen más poder financiero (CEO).

El phishing de pescadores es relativamente nuevo tipo de ataque de phishing y existe en las redes sociales.

No siguen el formato de correo electrónico tradicional de los ataques de phishing.

En cambio, se disfrazan como representantes de servicio al cliente de las empresas y engañan a las personas para que les envíen información a través de mensajes directos.

Una estafa común es enviar a las personas a un sitio web de atención al cliente falso que descargará malware o, en otras palabras, ransomware en el dispositivo de la víctima.

Un ataque vishing es cuando un estafador te llama para intentar recopilar información personal de usted.

Los estafadores generalmente fingen ser una empresa u organización de buena reputación, como Microsoft, el IRS o incluso su banco.

Utilizan tácticas de miedo para que reveles datos importantes de la cuenta.

Esto les permite acceder directa o indirectamente a sus cuentas importantes.

Los ataques de vishing son complicados.

Los atacantes pueden hacerse pasar fácilmente por personas en las que confía.

Vea al fundador de Hailbytes, David McHale, hablar sobre cómo desaparecerán las llamadas automáticas con la tecnología del futuro.

La mayoría de los ataques de phishing ocurren a través de correos electrónicos, pero hay formas de identificar su legitimidad.

Cuando abres un correo electrónico verifique si es o no de un dominio de correo electrónico público (es decir, @gmail.com).

Si se trata de un dominio de correo electrónico público, lo más probable es que se trate de un ataque de phishing, ya que las organizaciones no utilizan dominios públicos.

Más bien, sus dominios serían exclusivos de su empresa (es decir, el dominio de correo electrónico de Google es @google.com).

Sin embargo, existen ataques de phishing más complicados que utilizan un dominio único.

Es útil hacer una búsqueda rápida de la empresa y verificar su legitimidad.

Los ataques de phishing siempre intentan hacerte amigo con un saludo agradable o empatía.

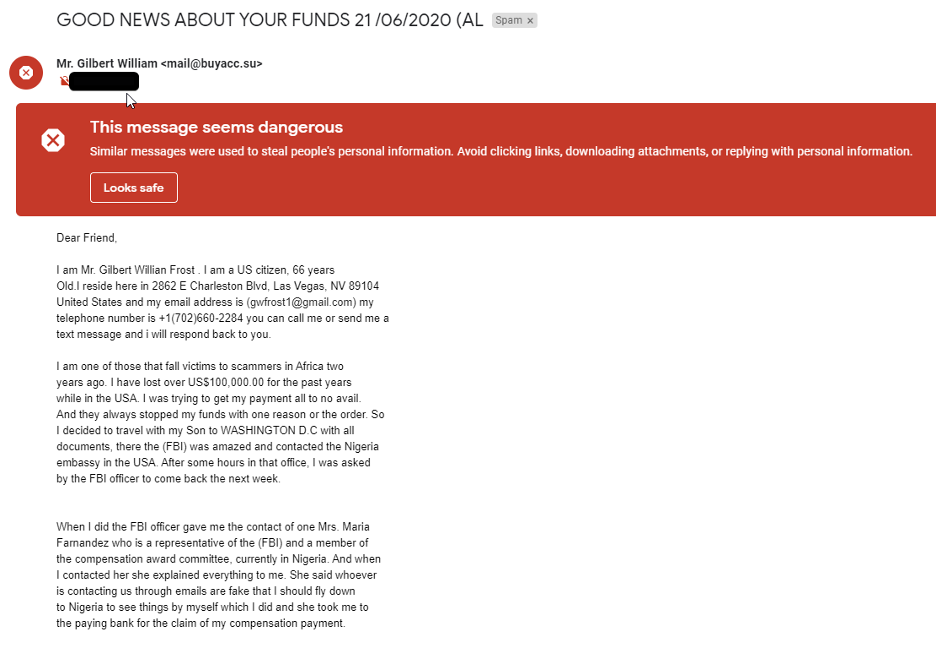

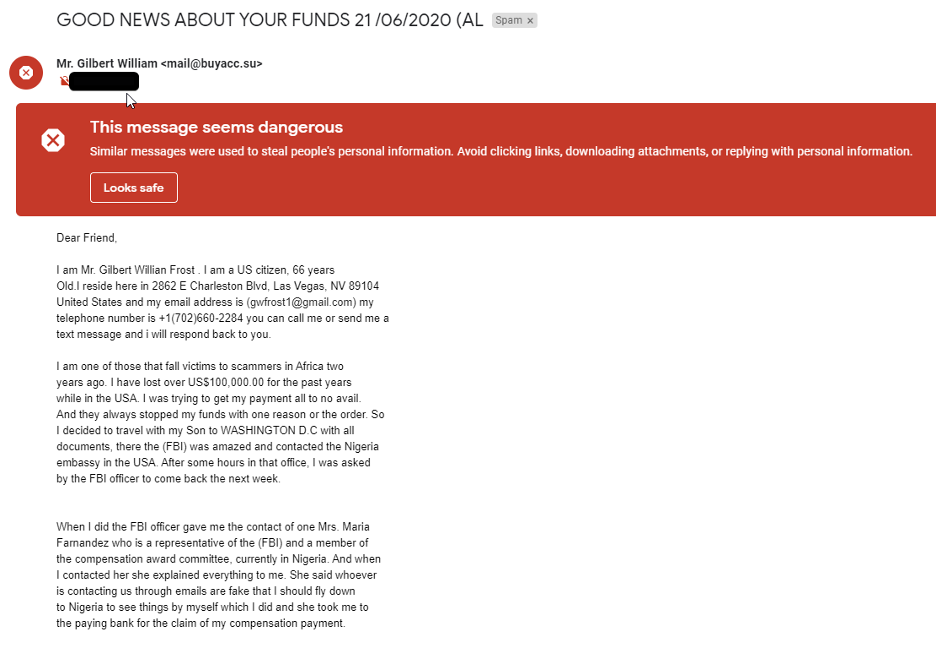

Por ejemplo, en mi spam no hace mucho encontré un correo de phishing con el saludo “Querido amigo”.

Ya sabía que se trataba de un correo electrónico de phishing, ya que en el asunto decía: "BUENAS NOTICIAS SOBRE SUS FONDOS 21/06/2020".

Ver ese tipo de saludos debería ser una señal de alerta instantánea si nunca ha interactuado con ese contacto.

El contenido de un correo electrónico de phishing es muy importante y verá algunas características distintivas que conforman la mayoría.

Si el contenido suena absurdo, lo más probable es que sea una estafa.

Por ejemplo, si la línea de asunto decía: "Usted ganó la Lotería $1000000" y no recuerda haber participado, entonces es una señal de alerta.

Cuando el contenido crea una sensación de urgencia como "depende de ti" y lleva a hacer clic en un enlace sospechoso, lo más probable es que sea una estafa.

Los correos electrónicos de phishing siempre tienen un enlace o archivo sospechoso adjunto.

Una buena manera de verificar si un enlace tiene virus es usar VirusTotal, un sitio web que verifica archivos o enlaces en busca de malware.

Ejemplo de correo electrónico de phishing:

En el ejemplo, Google señala que el correo electrónico puede ser potencialmente peligroso.

Reconoce que su contenido coincide con otros correos electrónicos de phishing similares.

Si un correo electrónico cumple con la mayoría de los criterios anteriores, se recomienda informarlo a reportphishing@apwg.org o phishing-report@us-cert.gov para que se bloquee.

Si está utilizando Gmail, hay una opción para denunciar el correo electrónico por suplantación de identidad.

Aunque los ataques de phishing están dirigidos a usuarios aleatorios, a menudo se dirigen a los empleados de una empresa.

Sin embargo, los atacantes no siempre buscan el dinero de una empresa, sino sus datos.

En términos de negocios, los datos son mucho más valiosos que el dinero y pueden afectar gravemente a una empresa.

Los atacantes pueden usar los datos filtrados para influir en el público al afectar la confianza del consumidor y empañar el nombre de la empresa.

Pero esas no son las únicas consecuencias que pueden resultar de eso.

Otras consecuencias incluyen un impacto negativo en la confianza de los inversores, la interrupción del negocio y la incitación a multas reglamentarias en virtud del Reglamento General de Protección de Datos (GDPR).

Se recomienda capacitar a sus empleados para lidiar con este problema a fin de reducir los ataques de phishing exitosos.

Las formas de capacitar a los empleados generalmente son mostrarles ejemplos de correos electrónicos de phishing y las formas de detectarlos.

Otra buena forma de mostrar a los empleados el phishing es a través de la simulación.

Las simulaciones de phishing son básicamente ataques falsos diseñados para ayudar a los empleados a reconocer el phishing de primera mano sin efectos negativos.

Ahora compartiremos los pasos que debe seguir para ejecutar una campaña de phishing exitosa.

El phishing sigue siendo la principal amenaza para la seguridad según el informe sobre el estado de la ciberseguridad de 2020 de WIPRO.

Una de las mejores formas de recopilar datos y educar a los empleados es realizar una campaña interna de phishing.

Puede ser bastante fácil crear un correo electrónico de phishing con una plataforma de phishing, pero hay mucho más que presionar enviar.

Discutiremos cómo manejar las pruebas de phishing con comunicaciones internas.

Luego, repasaremos cómo analiza y utiliza los datos que recopila.

Una campaña de phishing no se trata de castigar a las personas si caen en una estafa. Una simulación de phishing consiste en enseñar a los empleados cómo responder a los correos electrónicos de phishing. Desea asegurarse de que está siendo transparente acerca de la capacitación sobre phishing en su empresa. Priorice informar a los líderes de la empresa sobre su campaña de phishing y describa los objetivos de la campaña.

Después de enviar su primera prueba de correo electrónico de phishing de referencia, puede hacer un anuncio de toda la empresa para todos los empleados.

Un aspecto importante de las comunicaciones internas es mantener la consistencia del mensaje. Si está realizando sus propias pruebas de phishing, es una buena idea idear una marca inventada para su material de capacitación.

Inventar un nombre para su programa ayudará a los empleados a reconocer su contenido educativo en su bandeja de entrada.

Si está utilizando un servicio de prueba de phishing administrado, es probable que lo tengan cubierto. El contenido educativo debe producirse con anticipación para que pueda tener un seguimiento inmediato después de su campaña.

Proporcione a sus empleados instrucciones e información sobre su protocolo interno de correo electrónico de phishing después de su prueba de referencia.

Quiere dar a sus compañeros de trabajo la oportunidad de responder correctamente a la formación.

Ver la cantidad de personas que detectan e informan correctamente el correo electrónico es información importante para obtener de la prueba de phishing.

¿Cuál debería ser su principal prioridad para su campaña?

Compromiso.

Puede tratar de basar sus resultados en la cantidad de éxitos y fracasos, pero esos números no necesariamente lo ayudan con su propósito.

Si ejecuta una simulación de prueba de phishing y nadie hace clic en el enlace, ¿eso significa que su prueba fue exitosa?

La respuesta corta es no".

Tener una tasa de éxito del 100% no se traduce como un éxito.

Puede significar que su prueba de phishing fue demasiado fácil de detectar.

Por otro lado, si obtiene una tasa de falla tremenda con su prueba de phishing, podría significar algo completamente diferente.

Podría significar que sus empleados aún no pueden detectar ataques de phishing.

Cuando obtiene una alta tasa de clics para su campaña, es muy probable que necesite reducir la dificultad de sus correos electrónicos de phishing.

Tómese más tiempo para capacitar a las personas en su nivel actual.

En última instancia, desea disminuir la tasa de clics en enlaces de phishing.

Es posible que se pregunte cuál es la tasa de clics buena o mala con una simulación de phishing.

Según sans.org, su la primera simulación de phishing puede generar una tasa de clics promedio de 25-30%.

Eso parece un número muy alto.

Por suerte informaron que después de 9 a 18 meses de capacitación en phishing, la tasa de clics para una prueba de phishing fue por debajo del 5%.

Estos números pueden ayudar como una estimación aproximada de los resultados deseados de la capacitación en phishing.

Para comenzar su primera simulación de correo electrónico de phishing, asegúrese de incluir en la lista blanca la dirección IP de la herramienta de prueba.

Esto asegura que los empleados recibirán el correo electrónico.

Cuando elabore su primer correo electrónico de phishing simulado, no lo haga demasiado fácil o demasiado difícil.

También debes recordar a tu audiencia.

Si sus compañeros de trabajo no son grandes usuarios de las redes sociales, entonces probablemente no sería una buena idea usar un correo electrónico falso de phishing para restablecer la contraseña de LinkedIn. El correo electrónico de prueba debe tener un atractivo lo suficientemente amplio como para que todos en su empresa tengan una razón para hacer clic.

Algunos ejemplos de correos electrónicos de phishing con un gran atractivo podrían ser:

Solo recuerde la psicología de cómo su audiencia tomará el mensaje antes de presionar enviar.

Continúe enviando correos electrónicos de capacitación sobre phishing a sus empleados. Asegúrese de aumentar lentamente la dificultad con el tiempo para aumentar los niveles de habilidad de las personas.

Se recomienda hacer envíos mensuales de correo electrónico. Si "phishing" a su organización con demasiada frecuencia, es probable que se den cuenta demasiado rápido.

Atrapar a sus empleados un poco desprevenidos es la mejor manera de obtener resultados más realistas.

Si envía el mismo tipo de correos electrónicos de "phishing" cada vez, no les enseñará a sus empleados cómo reaccionar ante diferentes estafas.

Puede probar varios ángulos diferentes, incluidos:

A medida que envíe nuevas campañas, asegúrese siempre de ajustar la relevancia del mensaje para su audiencia.

Si envía un correo electrónico de phishing que no está relacionado con algo de interés, es posible que no obtenga mucha respuesta de su campaña.

Después de enviar diferentes campañas a sus empleados, actualice algunas de las campañas antiguas que engañaron a las personas la primera vez y dé un nuevo giro a esa campaña.

Podrá saber la efectividad de su capacitación si ve que las personas están aprendiendo y mejorando.

A partir de ahí, podrá saber si necesitan más educación sobre cómo detectar un determinado tipo de correo electrónico de phishing.

Hay 3 factores para determinar si va a crear su propio programa de capacitación sobre phishing o subcontratar el programa.

Si es ingeniero de seguridad o tiene uno en su empresa, puede generar fácilmente un servidor de phishing utilizando una plataforma de phishing preexistente para crear sus campañas.

Si no tiene ningún ingeniero de seguridad, la creación de su propio programa de phishing puede estar fuera de discusión.

Es posible que tenga un ingeniero de seguridad en su organización, pero es posible que no tenga experiencia con ingeniería social o pruebas de phishing.

Si tiene a alguien con experiencia, entonces sería lo suficientemente confiable como para crear su propio programa de phishing.

Este es un factor realmente importante para las pequeñas y medianas empresas.

Si su equipo es pequeño, puede que no sea conveniente agregar otra tarea a su equipo de seguridad.

Es mucho más conveniente que otro equipo experimentado haga el trabajo por usted.

Ha leído toda esta guía para descubrir cómo puede capacitar a sus empleados y está listo para comenzar a proteger su organización a través de la capacitación sobre phishing.

¿Ahora que?

Si es ingeniero de seguridad y desea comenzar a ejecutar sus primeras campañas de phishing ahora, vaya aquí para obtener más información sobre una herramienta de simulación de phishing que puede usar para comenzar hoy mismo.

… o bien:

Si está interesado en obtener información sobre los servicios administrados para ejecutar campañas de phishing por usted, obtenga más información aquí sobre cómo puede comenzar su prueba gratuita de capacitación sobre phishing.

Use la lista de verificación para identificar correos electrónicos inusuales y, si son phishing, infórmelos.

Aunque existen filtros de phishing que pueden protegerlo, no es el 100%.

Los correos electrónicos de phishing están en constante evolución y nunca son los mismos.

A protege tu empresa de los ataques de phishing en los que puede participar simulaciones de phishing para disminuir las posibilidades de éxito de los ataques de phishing.

Esperamos que haya aprendido lo suficiente de esta guía para descubrir qué debe hacer a continuación para disminuir las posibilidades de un ataque de phishing en su negocio.

Deje un comentario si tiene alguna pregunta para nosotros o si desea compartir sus conocimientos o experiencia con las campañas de phishing.

¡No olvides compartir esta guía y correr la voz!

hailbytes

9511 Guardia de Queens Ct.

Laurel, MD 20723

Teléfono: (732) 771-9995

Correo electrónico: info@hailbytes.com